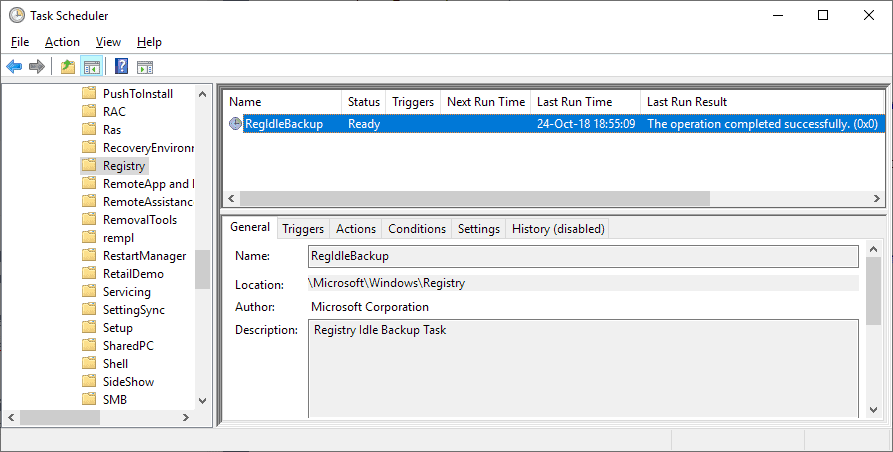

Notamos en octubre de 2018 que el sistema operativo Windows 10 de Microsoft ya no estaba creando copias de seguridad del Registro.

La tarea programada para crear las copias de seguridad todavía se estaba ejecutando y el resultado de la ejecución indicó que la operación se completó con éxito, pero las copias de seguridad del Registro ya no se crearon.

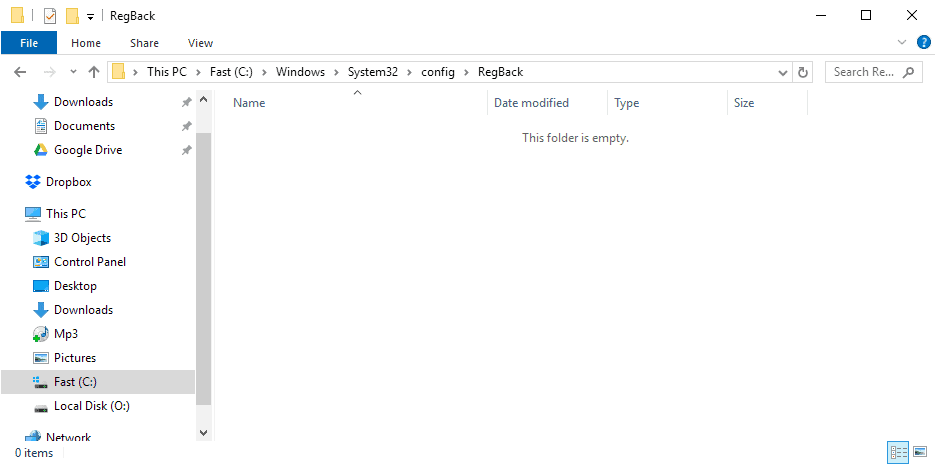

Las versiones anteriores de Windows 10 crearon estas copias de seguridad y las colocaron en la carpeta C: \ Windows \ System32 \ config \ RegBack

Las copias de seguridad podrían usarse para restaurar el Registro de Windows a un estado anterior.

Microsoft hizo el cambio para reducir el tamaño de Windows en el sistema.

A partir de Windows 10, versión 1803, Windows ya no realiza una copia de seguridad automática del registro del sistema en la carpeta RegBack.

Si navega a la carpeta C:\ Windows \ System32 \ config \ RegBack en el Explorador de Windows, seguirá viendo cada sección del registro,

pero cada archivo tiene un tamaño de 0kb.

Este cambio es por diseño y está destinado a ayudar a reducir el tamaño total de la huella del disco de Windows.

Para recuperar un sistema con una sección de registro dañada, Microsoft recomienda que use un punto de restauración del sistema.

La opción de copia de seguridad del Registro se ha deshabilitado pero no se ha eliminado de acuerdo con Microsoft.

Los administradores que deseen restaurar la funcionalidad pueden hacerlo cambiando el valor de una clave de registro:

Abra el menú Inicio, escriba regedit.exe y seleccione la entrada Editor del registro de la lista de resultados.

Navegue a la siguiente clave: HKLM \ System \ CurrentControlSet \ Control \ Session Manager \ Configuration Manager \

Haga clic con el botón derecho en Configuration Manager y seleccione Nuevo> Valor de Dword (32 bits).

Nómbrelo como EnablePeriodicBackup.

Haga doble clic en él después de la creación y establezca su valor en 1.

Reinicie la PC.

Windows 10 volverá a hacer una copia de seguridad del Registro a partir de ese momento.

Windows realiza una copia de seguridad del registro en la carpeta RegBack cuando se reinicia el equipo y crea una tarea RegIdleBackup

para administrar las copias de seguridad posteriores.

Hemos creado dos archivos de Registro para habilitar y deshabilitar las copias de seguridad automáticas del Registro en Windows 10.

Puede descargarlas haciendo clic en el siguiente enlace: Windows 10 Secuencia automática de copia de seguridad del Registro

https://www.ghacks.net/download-in-progress/?dlm-dp-dl=152676

Comentario